IT Security Search

分散したITデータをインタラクティブな検索エンジンに関連付ける

目に見えないものを見えるようにすることは、ITにとって挑戦と言えるでしょう。 オンプレミスとクラウドのさまざまなソースから何十億ものイベントを収集して確認する必要があるため、関連するデータを見つけてその意味を理解するのは大変なことです。 また、システム内外でセキュリティ侵害が発生した場合、侵入ルートやアクセスされたデータを特定できるかどうかで結果が大きく変わります。

IT Security SearchはGoogleのようなIT検索エンジンです。IT管理者やセキュリティチームによる、セキュリティインシデントへの迅速な対応とイベントフォレンジックの分析を可能にします。 このツールのWebベースのインターフェイスは、多くのQuestセキュリティ&コンプライアンスソリューションからの多様なITデータを単一のコンソールで関連付け、以下の作業をこれまで以上に簡単に行えるようにします。

- 情報のサイロ間で分散した重要なITデータの検索、分析、維持にまつわる複雑さを低減する

- リアルタイムで確認できるようにすることで、セキュリティ調査とコンプライアンス監査をスピードアップする

- アウテージやセキュリティ侵害が生じた場合に、問題のトラブルシューティングを広範囲にわたって行う

- ロールベースのアクセスを設定し、監査担当者、ヘルプデスクのスタッフ、IT管理者などの関係者に必要なレポートを厳密に過不足なく提供できるようにする

機能

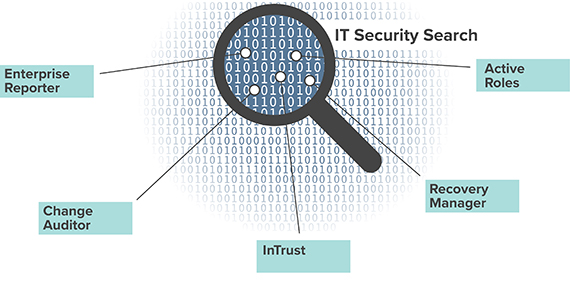

Enterprise Reporter、Change Auditor、InTrust、Recovery Manager for AD、Active RolesなどのQuestソリューションの一部として利用できるIT Security Searchは、データを抽出して1つのコンソールに表示します。 その画面から、オンプレミスまたはハイブリッド環境におけるすべてのアクティビティの確認や対処を簡単に行うことができます。

状態ベースのデータ

- ユーザ、コンピュータおよびグループ情報、直接およびネストされたグループメンバーシップ、OUおよびファイル/フォルダのアクセス許可、所有権などに関する重要な情報を、オンプレミス、Azureおよびハイブリッド環境全体でEnterprise Reporterを使用して把握します。 ITチームがセキュリティの状態を包括的に理解できるようにします。

- Active Rolesの仮想属性、動的グループのメンバー、一時グループのメンバー、管理ユニットを表示します。

リアルタイムセキュリティ監査

- オンプレミスかOffice 365やAzure Active Directory(AD)かを問わず、重要なオブジェクトや機密データへの変更に関する情報を、Change Auditorを使用してリアルタイムで検索します。

- Active Rolesを介して変更が開始された場合であっても、ADを実際に変更したユーザ情報をネイティブ監査データに付け加えます。

ログの収集とアーカイブ

ネイティブのログ(Windowsサーバ、UNIX/Linux、ワークステーションなど)だけでなく、さまざまな企業ネットワーク上にあるサードパーティのログも、InTrustを使用して収集します。

圧縮率の高い、インデックス化したオンラインリポジトリ

コンプライアンスやセキュリティのために、InTrustを使用して長期間のイベント・ログ・データやその他のサーバデータでフルテキスト検索を行い、イベントの特定にかかる時間を削減することができます。

オブジェクトのリカバリ

Recovery Manager for ADを使用して、どのADオブジェクトが変更されたかを見つけ出し(変更前後の値を含む)、数回のクリックで復元します。

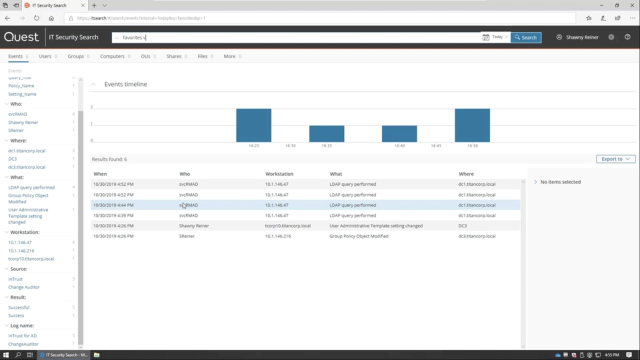

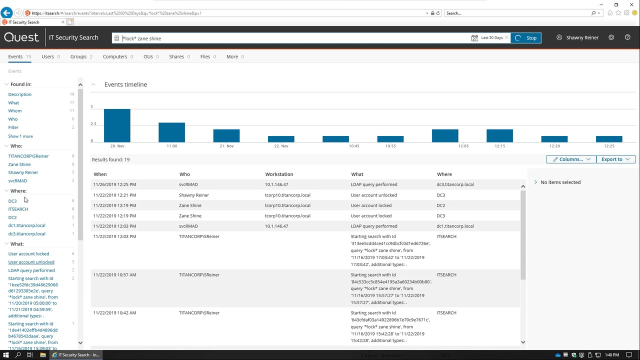

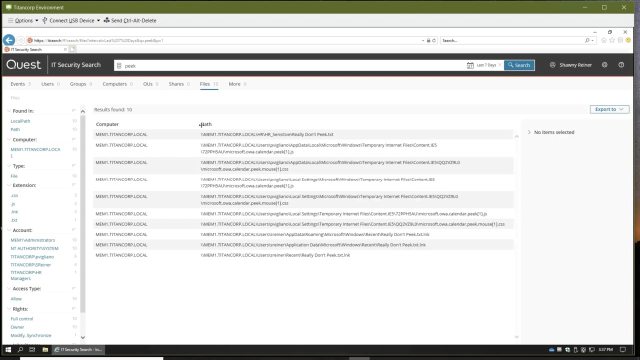

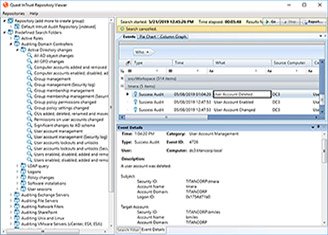

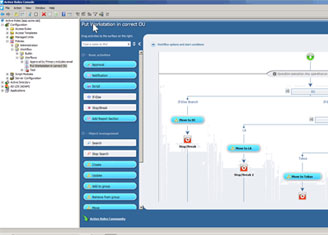

スクリーンショット

イベント

ファイル

ユーザ

コンテキストフィルター

フォレンジックなインシデント対応

仕様

- 互換性

-

このバージョンのIT Security Searchでサポートしているデータ提供システムのバージョンは、以下の通りです。

- InTrust 11.4.1、11.4、11.3.2、11.3.1、11.3

- Change Auditor 7.1、7.0.4、7.0.3、7.0.2、7.0.1、7.0、6.9.5、6.9.4、6.9.3、6.9.2、6.9.1、6.9

- Enterprise Reporter 3.2.1、3.2、3.1、3.0

- Recovery Manager for Active Directory 10.1、10.0.1、10.0、9.0.1、9.0、8.8.1

- Active Roles 7.4.1、7.4、7.3.2、7.3.1、7.2.1、7.2、7.1

- ソフトウェア要件

-

- オペレーティングシステム:

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2

- 追加ソフトウェア:

- Microsoft .NET Framework 4.7.2以降

- Microsoft Windows PowerShell 3.0以降

- Microsoft SQL Server 2012以降(すべてのエディション)。 これは、内部構成管理のために必要なIT Security Search Warehouseコンポーネントの要件です。

Recovery Manager for Active Directoryコネクタに必要とされる追加の要件:

- Windows PowerShellでのリモートコマンドの有効化。 詳細については、https://technet.microsoft.com/en-us/magazine/ff700227.aspxを参照してください。

- PowerShellスクリプトの実行ポリシーはRemoteSignedに設定する必要があります。 実行するコマンドレット: Set-ExecutionPolicy RemoteSigned

Active Rolesコネクタに必要とされる追加の要件:

- Active Roles管理ツール

- PowerShellスクリプトの実行ポリシーはRemoteSignedに設定する必要があります。

- オペレーティングシステム:

- ブラウザの互換性

-

IT Security SearchのWebインターフェイスが正しく機能するブラウザは、以下の通りです。

- Microsoft Edge

- Microsoft Internet Explorer 11以降

- Google Chrome 72.0以降

- Mozilla Firefox 65.0以降

サポート対象のモニタの解像度は1024 x 768以上です。

- ハードウェア要件

-

- CPU: 6コア以上。16コアを推奨

- RAM: 8 GB以上。16 GB以上を推奨

- ディスク: 200 GB(SSDを推奨)。データ量に応じてインデックスのサイズが変わるため、Enterprise Reporterが処理するデータ量によって必要なディスク容量は大きく変わります。Change AuditorおよびInTrustデータのインデックスは、それぞれのシステムで使用しているデータストアに格納されているため、IT Security Searchを実行しているコンピュータのディスク領域をまったく使いません。

- 仮想マシンに導入する場合、前述のCPUおよびメモリ要件を必ず満たし、仮想マシンのホストに過剰な負荷がかからないようにしてください。

IT Security Searchのインストールに対するディスク要件については、IT Security Searchのサポートページをご覧ください。

リソース

IT Security Search

分散したITデータとインタラクティブな検索エンジンの関連付けを簡単に。

Investigating GPO changes with IT Security Search

Learn how to investigate GPO changes with IT Security Search from Quest.

Investigating account lockouts with IT Security Search

In this short video, learn how to investigate account lockouts with IT Security Search.

Investigating changes made via nested group access with IT Security Search

In this video, learn about investigating changes made via nested group access with IT Security Search from Quest.

SIEM Integration Best Practices: Making the Most of Your Security Event Logs

The key to breaking free of this conundrum is recognizing that you don't have to send every log you collect to your SIEM. Download this white paper today and learn about a log data collection and processing model that will enable you to

インサイダー脅威を 軽減する方法

お使いの環境を保護するベストプラクティス、そして実践ツール

5 Administrative Tasks Made Easy with IT Security Search

In this webcast, learn how to simplify and enhance Active Directory administration and security with IT Security Search.

ACTIVE DIRECTORY セキュリティの 9つの ベストプラクティス

最近の多くの大規模なデータ漏洩事件を少し掘り下げてみると、1つの共通する脅威が明らかになります。堅牢な外部セキュリティにもかかわらず、攻撃が成功したのは、多くの場合、内部セキュリティの不備が原因なのです。従業員が自身のアクセス許可を使用して意図的にデータを盗んだり、誤って危険にさらしたりする場合があります。また、外部攻撃者は盗んだ資格情報や脆弱なパスワードを利用して、一瞬にして内部攻撃者に変わります。Microsoft Active Directory(AD)はこのような攻撃者の一番の標的です。すべてのユーザの認証と承認において重要だからです。増大する実在の内部関係者による脅威から組織を守るた

次のステップへ

関連製品

InTrust

Windows、UNIX、およびLinuxシステムのイベントデータを安全に収集、保存、および受信

Recovery Manager for Active Directory

バックアップリカバリ時間とコストを削減し、ユーザーへの影響を低減

Active Roles

ハイブリッドActive Directoryなどにおける管理とセキュリティ