Enterprise Reporter for File Storage Analysis

Présentation de la solution Enterprise Reporter for File Storage Analysis

Planifiez les capacités de manière simple avec des rapports et des analyses de stockage en mode fichier efficaces

Enterprise Reporter for File Storage Analysis est une solution extensible conçue pour analyser, gérer et créer des rapports sur la capacité et l’allocation du stockage sur divers appareils, notamment les serveurs de fichiers Windows, les systèmes de stockage réseau (NAS) et les réseaux de stockage (SAN). Des outils de création de rapports prédéfinis et personnalisables permettent de planifier les capacités, de lancer des analyses pré-migration et d’appliquer des stratégies de stockage en toute simplicité. Les équipes informatiques peuvent dès lors gérer de façon proactive les besoins en matière de stockage, gagner en productivité et dépenser plus judicieusement leurs budgets limités.

Sécurisez le reste de votre environnement hybride Microsoft en étendant votre visibilité sur votre environnement local avec la solution Enterprise Reporter Suite.

Fonctionnalités

Préparation pour les projets de migration et de consolidation

Préparez correctement vos projets de migration et de consolidation du stockage en identifiant et en excluant les fichiers inutilisés, orphelins ou qui enfreignent les stratégies d’utilisation du stockage.

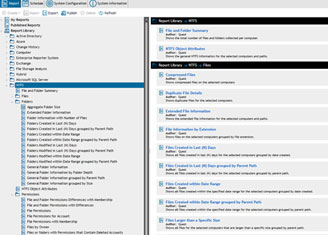

Rapports sur l’utilisation

Analysez l’allocation et l’utilisation des ressources de stockage en mode fichier par serveur, partage, utilisateur propriétaire et type de contenu. Utilisez ces informations pour appliquer des stratégies ou à des fins de rétrofacturations par service.

Planification de la capacité et alertes

Anticipez la croissance de stockage future à partir de tendances passées et de prédictions. Recevez des alertes lorsque les filers réseau et les serveurs de fichiers Windows sont sur le point d’atteindre la limite de capacité que vous avez définie.

Collecte de données extensible

Déployez des environnements de stockage sans contrainte de taille. Planifiez les collectes de données pendant les heures creuses afin de réduire leur impact sur les performances du réseau et des serveurs, et tirez parti de l’architecture de collecte distribuée pour l’équilibrage de charge.

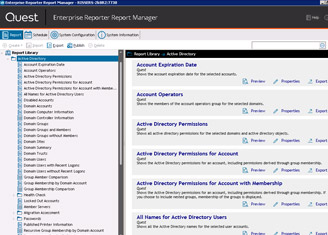

Rapports personnalisables

Procédez à des analyses de données efficaces en fonction des besoins d’informations spécifiques de votre organisation à l’aide de rapports prédéfinis ou en créant de nouveaux rapports avec des attributs supplémentaires. Personnalisez les rapports avec des filtres avancés et faites votre choix parmi les nombreux formats disponibles (PDF, HTML, MHT, RTF, XLS, XLSX, CSV, texte et images).

Automatisation des workflows de création de rapports

Veillez à ce que les parties prenantes reçoivent les rapports dont elles ont besoin lorsqu’elles en ont besoin avec la génération de rapports automatisée et les calendriers de livraison flexibles.

Présentation

Analyse du stockage en mode fichier

Détails sur les serveurs

Utilisateurs et stockage disponibles

Espace occupé par les fichiers

Spécifications

- Mémoire

-

- Minimale : 16 Go de RAM

- Recommandée : 16 Go de RAM

- Processeur

-

- Multiprocesseur Intel ou AMD 2 GHz (minimum 2 cœurs)

- Processeur 64 bits

- Espace sur le disque dur

-

L’espace disque requis varie en fonction des composants Enterprise Reporter que vous installez :

- Server : 10 Go

- Configuration Manager : 2 Go

- Discovery Node : 10 Go pour les fichiers installés, plus espace supplémentaire (10 Go-100 Go) pour traiter les détections. L’espace requis varie en fonction de la quantité de données collectées.

- Report Manager : 10 Go

- La taille de la base de données varie en fonction de la quantité de données collectées.

- Le partage de fichiers utilisé pour l’emplacement des données partagées aura besoin d’espace pour le stockage des données collectées. L’espace requis varie en fonction de la quantité de données collectées.

- Espace disque total requis si tous les composants sont installés sur le même système : 100 Go

- Mémoire

-

- Minimale : 16 Go de RAM

- Recommandée : 16 Go de RAM

- Processeur

-

- Multiprocesseur Intel ou AMD 2 GHz (minimum 4 cœurs)

- Processeur 64 bits

- Espace sur le disque dur

-

100 Go ou plus pour les grands environnements

La base de données Enterprise Reporter est l’emplacement de stockage de toutes les données collectées pour la création de rapports. L’espace requis sur le disque dur est donc directement lié à la quantité de données collectées. L’outil Database Size Estimator fourni avec Enterprise Reporter aide à déterminer la quantité d’espace requis.

SQL Server Performance est requis pour prendre en charge l’insertion de données dans les tables de la base de données et l’élaboration de requêtes pour la création de rapports. Pour améliorer les performances de collecte de données et de création de rapports, la mémoire et le processeur de SQL Server peuvent être améliorés.

De grands environnements peuvent avoir des exigences supplémentaires en termes de mémoire, de processeur et d’espace de disque dur. Plusieurs facteurs peuvent influer sur ces exigences. Pour en savoir plus, consultez les notes de publication.

Les systèmes d’exploitation suivants sont pris en charge pour les composants d’Enterprise Reporter.

REMARQUE : Il n’est pas recommandé d’installer le serveur ou la console sur un contrôleur de domaine.

- Ordinateurs

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012 R2

- Cluster Windows Server® Core 2012 R2

- Windows Server® Core 2012

- Cluster Windows Server® Core 2012

- Windows Server® 2008 R2 avec Service Pack 1

- Windows Server® Core 2008 R2 avec Service Pack 1

- Cluster Windows Server Core 2008 R2 avec Service Pack 1 (64 bits)

- Windows Server® 2008 avec Service Pack 2 (64 bits)

- Ordinateurs

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® 2008 R2 avec Service Pack 1

- Windows Server® 2008 avec Service Pack 2 (64 bits)

- Windows® 10

- Windows® 8.1

- Windows® 8 (64 bits)

- Windows® 7 avec Service Pack 1 (64 bits)

- Windows Vista® avec Service Pack 2 (64 bits)

- Ordinateurs

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012 R2

- Cluster Windows Server® Core 2012 R2

- Windows Server® Core 2012

- Cluster Windows Server® Core 2012

- Windows Server® 2008 R2 avec Service Pack 1

- Windows Server® Core 2008 R2 avec Service Pack 1

- Cluster Windows Server Core 2008 R2 avec Service Pack 1 (64 bits)

- Windows Server® 2008 avec Service Pack 2 (64 bits)

- Niveaux fonctionnels de domaines

-

- Niveau fonctionnel Windows Server® 2016

- Niveau fonctionnel Windows Server® 2012 R2

- Niveau fonctionnel Windows Server® 2012

- Niveau fonctionnel Windows Server® 2008 R2

- Niveau fonctionnel Windows Server® 2008

- Niveau fonctionnel Windows Server® 2003 R2

- Ordinateurs

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012

- Windows Server® 2008 R2 avec Service Pack 1

- Windows Server® Core 2008 R2 avec Service Pack 1

- Windows Server® 2008 avec Service Pack 2 (32 et 64 bits)

- Windows Server® 2003 R2 avec Service Pack 2 (64 bits)

- Windows Server® 2003 R2 avec Service Pack 2 (32 et 64 bits)

- Windows® 10

- Windows® 8.1

- Windows® 8 (32 et 64 bits)

- Windows® 7 avec Service Pack 1 (32 et 64 bits)

- Windows Vista® avec Service Pack 2 (32 et 64 bits)

- Windows® XP Professionnel avec Service Pack 3 (32 et 64 bits)

- Dispositifs de stockage en réseau (NAS)

-

- Dell FluidFS 6.0

- Dell FluidFS 5.0

- NetApp® Filer - Data ONTAP® 8.x – 9.x et versions supérieures (mode Cluster pris en charge à partir de la version 8.2)

- EMC Isilon OneFS (les collections requièrent une connexion sécurisée à Isilon avec un certificat valide)

- EMC VNX 7.1.47.5 X (pris en charge par le biais de la connecte en tant que Windows Server)

- EMC VNX 7.0.35.3 X (pris en charge par le biais de la connecte en tant que Windows Server)

- Ordinateurs

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012

- Windows Server® 2008 R2 avec Service Pack 1

- Windows Server® Core 2008 R2 avec Service Pack 1

- Windows Server® 2008 avec Service Pack 2 (32 et 64 bits)

- Windows Server® 2003 R2 avec Service Pack 2 (64 bits)

- Windows Server® 2003 R2 avec Service Pack 2 (32 et 64 bits)

- Windows® 10

- Windows® 8.1

- Windows® 8 (32 et 64 bits)

- Windows® 7 avec Service Pack 1 (32 et 64 bits)

- Windows Vista® avec Service Pack 2 (32 et 64 bits)

- Windows® XP Professionnel avec Service Pack 3 (32 et 64 bits)

- Dispositifs de stockage en réseau (NAS)

-

- Dell FluidFS 6.0

- Dell FluidFS 5.0

- NetApp® Filer - Data ONTAP® 8.x – 9.x et versions supérieures (mode Cluster pris en charge à partir de la version 8.2)

- EMC Isilon OneFS (les collections requièrent une connexion sécurisée à Isilon avec un certificat valide)

- EMC VNX 7.1.47.5 X (pris en charge par le biais de la connecte en tant que Windows Server)

- EMC VNX 7.0.35.3 X (pris en charge par le biais de la connecte en tant que Windows Server)

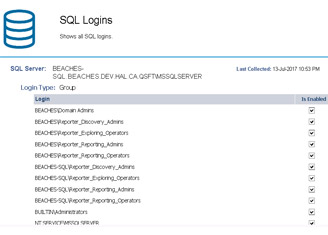

- Instances SQL Server

-

- SQL Server® 2017

- Clusters SQL Server®

- SQL Server® 2016

- SQL Server® 2014

- SQL Server® 2012

- SQL Server® 2008 R2

- SQL Server® 2008 avec Service Pack 2

- SQL Server® 2005 avec Express Service Pack 3

- SQL Server® 2005 avec Service Pack 3

- Serveurs Exchange

-

- Exchange Online™

- Exchange® 2016

- Exchange® 2013

- Exchange® 2010

- Exchange® 2007

- Modes mixtes Exchange® (2007-2010, 2010-2013, 2007-2013)

Les versions suivantes d’Active Roles sont prises en charge en tant que cibles des détections Active Directory. Consultez le site Web de Microsoft pour la configuration matérielle et logicielle requise pour votre version d’Active Roles :

- Active Roles 7.2.1

- Active Roles 7.1.2

- Active Roles 7.0.4

- Active Roles 7.0.2

- Active Roles 6.9.0

La solution Enterprise Reporter peut être configurée pour envoyer des informations de détection aux versions suivantes d’IT Security Search. Consultez le site Web d’IT Security Search pour la configuration matérielle et logicielle requise pour votre version d’IT Security Search.

- IT Security Search 11.4

- IT Security Search 11.3

Les versions suivantes de SQL Server® sont prises en charge pour la base de données de la solution Enterprise Reporter. Consultez le site Web de Microsoft® pour la configuration matérielle et logicielle requise pour votre version de SQL Server® :

- SQL Server® 2017

- SQL Server® 2016

- SQL Server® 2014

- SQL Server® 2012

- SQL Server® 2008 R2

- SQL Server® 2008 avec Service Pack 2

- Les clusters SQL et la mise en miroir de bases de données sont pris en charge pour votre déploiement, notamment :

- SQL Server 2016 Always On

- SQL Server 2014 Always On

- SQL Server 2012 Always On

- Utilisation des certificats SQL Server

-

Chiffrement SSL des connexions SQL Server utilisant des certificats

La solution Enterprise Reporter peut être configurée pour fonctionner avec une instance SQL Server®. Afin de sécuriser les communications lorsque vous travaillez avec Enterprise Reporter, les données envoyées par le biais de connexions à SQL Server peuvent être chiffrées à l’aide un certificat SSL.

Voici les étapes nécessaires pour configurer ce type de chiffrement.

- À l’aide de Microsoft Management Console (MMC) :

- Installez le composant logiciel enfichable des certificats pour l’ordinateur SQL Server® hôte

- Importez le certificat vers l’ordinateur SQL Server® hôte

- À l’aide du gestionnaire de configuration de SQL Server :

- Configurez SQL Server® pour qu’il utilise le certificat

- Configurez SQL Server® pour qu’il applique le chiffrement

- Redémarrez l’ordinateur SQL Server® hôte

- Importez le certificat vers tous les ordinateurs Enterprise Reporter qui devront communiquer avec SQL Server® :

- Ordinateur hôte du serveur Enterprise Reporter

- Nœuds Enterprise Reporter

- Ordinateur hôte du gestionnaire de configuration Enterprise Reporter

- Ordinateur hôte du gestionnaire de rapports Enterprise Reporter

- Installation de la solution Enterprise Reporter sur un ordinateur hôte

- À l’aide de Microsoft Management Console (MMC) :

Les logiciels suivants sont requis pour Enterprise Reporter.

- Microsoft® .NET Framework 4.6

- Microsoft® .NET Framework 4.0 (version complète)

- Microsoft® .NET Framework 3.5 Service Pack 1

- Microsoft® Excel® (requis pour afficher les rapports exportés sous forme de feuilles de calcul)

- Microsoft® Excel® 2010

- Microsoft® Excel® 2013

- PowerShell™ 3.0

- Logiciels Active Roles requis

-

Pour collecter des informations sur Active Roles, le logiciel suivant est requis sur l’ordinateur sur lequel la solution Enterprise Reporter Configuration Manager est installée, ainsi que sur l’ordinateur sur lequel le nœud Enterprise Reporter est installé :

- ADSI Provider (la version doit correspondre à la version d’Active Roles)

Pour obtenir des informations supplémentaires et des instructions d’installation, consultez le guide de démarrage rapide d’Active Roles. Les critères supplémentaires suivants doivent être remplis :

- Une relation de confiance doit exister entre le domaine Enterprise Reporter et le domaine Active Roles.

- Les informations d’identification utilisées pour la détection d’Active Roles doivent avoir accès au domaine Active Roles.

- Logiciel Exchange requis

-

Pour collecter des informations sur Exchange® 2007, les critères supplémentaires suivants doivent être remplis :

- Exchange® 2007 Management Tools doit être installé sur l’ordinateur sur lequel le nœud Enterprise Reporter est installé et doit se trouver dans la même forêt qu’Exchange Organization 2007.

- Il est vivement recommandé de placer l’ordinateur là où le nœud Enterprise Reporter est installé dans le domaine Exchange® 2007 cible.

-

Pour collecter des informations sur les dossiers des boîtes de messagerie Exchange, les critères supplémentaires suivants doivent être remplis :

- L’usurpation d’identité doit être configurée dans l’organisation Exchange. Reportez-vous à la documentation d’Exchange Server ou procédez comme suit pour définit des attributions de rôles.

- Powershell peut être utilisé pour ajouter une attribution

New- ManagementRoleAssignment–

Nom : impersonationAssignmentAdministrator-

Rôle : ApplicationImpersonation –User:Administrator

- Vous pouvez également créer un administrateur auquel vous attribuez le rôle ApplicationImpersonation, et ajouter le compte requis en tant que membre (ou attribuer le rôle ApplicationImpersonation à un rôle d’administrateur)

- Powershell peut être utilisé pour ajouter une attribution

- L’usurpation d’identité doit être configurée dans l’organisation Exchange. Reportez-vous à la documentation d’Exchange Server ou procédez comme suit pour définit des attributions de rôles.

- Logiciels OneDrive requis

-

Pour collecter des informations sur OneDrive, les logiciels supplémentaires suivants sont requis :

- Microsoft SharePoint Online Management Shell

REMARQUE : PowerShell 3.0 et Microsoft SharePoint Online Management Shell sont requis sur les machines nœuds pour collecter les paramètres de configuration OneDrive.

REMARQUE : En outre, pour collecter les paramètres de configuration OneDrive, une connexion autorisée doit être établie avec le service SharePoint Online. Pour que des informations d’identification soient spécifiées pour votre locataire, le paramètre « LegacyAuthProtocols » doit y être activé. Pour définir ce paramètre sur votre locataire, exécutez les commandes suivantes à l’aide de Microsoft SharePoint Online Management Shell. Cette action doit être réalisée sur tous les nœuds machines où Microsoft SharePoint Online Management Shell est installé.

Set-ExecutionPolicy -Scope Process -ExecutionPolicy RemoteSigned

Import-Module -Name Microsoft.Online.SharePoint.PowerShell

Connect-SPOService -Url "<full tenant name>"

Set-SPOTenant -LegacyAuthProtocolsEnable $True

Disconnect-SPOService

- Logiciels Azure requis

-

Pour collecter des informations sur Azure, les logiciels supplémentaires suivants sont requis :

- Module Microsoft Azure Active Directory pour Windows PowerShell

NOTE: Le module Microsoft Azure Active Directory pour Windows PowerShell est requis sur les nœuds machines pour collecter des attributs d’authentification à plusieurs facteurs pour les utilisateurs d’Azure.

Les services suivants sont requis pour les serveurs et les nœuds Enterprise Reporter.

- Partage de port Net.TCP

Les services suivants doivent être activés sur les cibles de détection à des fins de collection.

- Registre distant

- Windows Management Instrumentation (WMI)

Pour en savoir plus, consultez les notes de publication.

Ressources

Gestion des plateformes Microsoft

Gestion simplifiée d’Active Directory à partir d’une seule console

IT Integration Best Practices in Mergers & Acquisitions (M&A)

Merger and acquisition (M&A) activity, which can help organizations expand their customer base, diversify their products and services and acquire new technology to stay competitive, all begin with IT integration.

OneDrive for Business Security and Monitoring

Explore the native options for configuring, securing and auditing your OneDrive for Business environment, and their limitations.

Protecting Data in the Healthcare Industry

This white paper discusses best practices to prevent healthcare data breaches — focused on implementing appropriate strategies, policies, processes, training and cybersecurity defenses — that can mitigate much of the risk that healthcare organizations fac

A Practical Guide for GDPR Compliance

In this white paper, we provide a checklist for complying with EU GDPR compliance requirements.

Active Directory Vulnerabilities and Mitigation Tactics

Explore Active Directory security vulnerabilities and ways to mitigate risk of insider threats.

Enhancing Active Directory Security and Lateral Movement Security

Limit lateral movement by attackers inside your network with these best practices and Quest solutions.

- Plus de ressources

- Communautés

- Rechercher des documents

- Vidéos

Passez à l’étape suivante

Produits associés

Enterprise Reporter for Active Directory

Effectuez des audits de l’historique des modifications, des évaluations de sécurité et la planification des projets avec des rapports pertinents

Enterprise Reporter for SQL Server

Effectuez des audits de l’historique des modifications, des évaluations de sécurité et la planification des projets avec des rapports pertinents

Enterprise Reporter for Windows Servers

Effectuez des audits de l’historique des modifications, des évaluations de sécurité et la planification des projets avec des rapports pertinents

Support et services

Assistance produits

Les outils en libre-service vous aident à installer, à configurer et à résoudre les problèmes de votre produit.

Offres de support

Trouvez le niveau de support adapté aux besoins uniques de votre entreprise.

Services professionnels

Effectuez une recherche parmi un large éventail d’offres de services disponibles directement sur site ou à distance, en fonction de vos besoins.