Enterprise Reporter for File Storage Analysis

Einführung in Enterprise Reporter for File Storage Analysis

Einfache Kapazitätsplanung dank effizienter Analyse von Dateispeichern und entsprechender Berichterstellung

Enterprise Reporter for File Storage Analysis ist eine skalierbare Lösung für Analyse, Berichterstellung sowie Verwaltung und Zuweisung der Speicherkapazität für zahlreiche Geräte, u. a. Windows Dateiserver, Network Attached Storage (NAS) und Storage Area Networks (SANs). Vordefinierte und individuell einrichtbare Berichterstellungstools vereinfachen die Kapazitätsplanung, die Durchführung von Analysen vor der Migration und die Durchsetzung von Speicherrichtlinien. Aus diesem Grund können Organisationen eine proaktive Strategie im Hinblick auf Speicheranforderungen verfolgen, die IT-Produktivität erhöhen und das begrenzte Budget sinnvoller ausgeben.

Sichern Sie mit Enterprise Reporter Suite die gesamte Microsoft Hybridbereitstellung, indem Sie auch in der lokalen Umgebung für Transparenz sorgen.

Funktionen

Vorbereitung der Migrations- und Konsolidierungsprojekte

Bereiten Sie Speichermigrations- und Konsolidierungsprojekte vor, indem Sie nicht verwendete oder verwaiste Dateien sowie Dateien, die gegen die Richtlinie zur Speichernutzung verstoßen, ermitteln, und diese aus dem Projekt ausschließen.

Berichterstellung zur Nutzung

Überwachen Sie die Zuweisung und Nutzung von Dateispeicherressourcen nach Server, Freigabe, Benutzer und Inhaltstyp. Verwenden Sie diese Informationen zur Erzwingung von Richtlinien oder für Abteilungsrückbelastungen.

Kapazitätsplanung und Benachrichtigungen

Planen Sie den künftigen Speicherbedarf basierend auf bisherigen Trends und Prognosen. Sie werden benachrichtigt, wenn der freie Speicherplatz auf Windows Dateiservern und Netzwerk-Dateiservern die angegebenen Grenzwerte erreicht.

Skalierbare Datenerfassung

Sie profitieren von optimalen Skalierungsmöglichkeiten für Storage-Umgebungen jeder Größe. Planen Sie Datenerfassungsprozesse außerhalb der Stoßzeiten, um die Auswirkungen der Erfassung auf die Netzwerk- und Serverleistung zu minimieren. Nutzen Sie außerdem die verteilte Architektur für die Datenerfassung, um optimalen Lastausgleich zu gewährleisten.

Anpassbare Berichte

Führen Sie effiziente, effektive Datenanalysen durch, und sorgen Sie mithilfe von vordefinierten Berichten oder durch Erstellen neuer Berichte mit zusätzlichen Attributen für die Erfüllung der speziellen Informationsanforderungen Ihrer Organisation. Passen Sie jeden Bericht mit erweiterten Filterungsoptionen an, und wählen Sie aus verschiedenen Formaten, einschließlich PDF, HTML, MHT, RTF, XLS, XLSX, CSV, Text und Bild.

Automatisierte Berichterstellungs-Workflows

Stellen Sie dank automatisierter Berichterstellung und flexiblen Bereitstellungszeitplänen sicher, dass Stakeholder die benötigten Berichte zur richtigen Zeit erhalten.

Tour

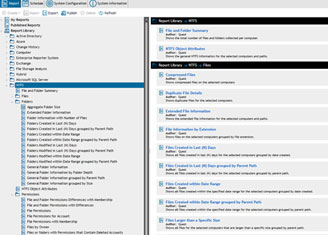

File Storage Analysis

Serverdetails

Benutzer und verfügbare Speicher

Dateinutzung

Spezifikationen

- Arbeitsspeicher

-

- Minimum: 16 GB RAM

- Empfohlen: 16 GB RAM

- Prozessor

-

- Intel oder AMD 2-GHz-Multiprozessor (mit mind. 2 Kernen)

- 64-Bit-Prozessor

- Festplattenspeicher

-

Die Anforderungen an den freien Festplattenspeicher variieren je nach installierten Enterprise-Reporter-Komponenten:

- Server – 10 GB

- Configuration Manager – 2 GB

- Discovery Node – 10 GB für installierte Dateien plus zusätzlicher Speicherplatz (10 bis 100 GB) für die Erkennungsverarbeitung. Der erforderliche Speicherplatz variiert je nach Menge der gesammelten Daten.

- Report Manager – 10 GB

- Die Datenbankgröße variiert je nach der gesammelten Datenmenge.

- Die Dateifreigabe, die Sie für den freigegebenen Datenspeicherort verwenden, erfordert Speicherplatz für gesammelte Daten. Der erforderliche Speicherplatz variiert je nach Menge der gesammelten Daten.

- Festplattengröße insgesamt, wenn sich alle Komponenten auf demselben System befinden – 100 GB

- Arbeitsspeicher

-

- Minimum: 16 GB RAM

- Empfohlen: 16 GB RAM

- Prozessor

-

- Intel oder AMD 4-GHz-Multiprozessor (mit mind. 4 Kernen)

- 64-Bit-Prozessor

- Festplattenspeicher

-

100 GB oder mehr für größere Umgebungen

Die Enterprise Reporter Datenbank ist der Speicherort aller für die Berichterstellung zusammengetragenen Daten. Deshalb ist der erforderliche Speicherplatz auf der Festplatte direkt mit der Menge der zusammenzutragenden Daten verbunden. Das zum Enterprise Reporter zugehörige Tool Database Size Estimator kann bei der Ermittlung helfen, wie viel Speicherplatz erforderlich ist.

SQL Server Leistung ist für die Unterstützung der Eingabe von Daten in die Datentabellen sowie zur Unterstützung der Abfrage dieser Daten zu Berichterstellungszwecken erforderlich. Ziehen Sie eine Erweiterung des Arbeitsspeichers und Prozessors von SQL Server in Betracht, um die Leistung der Datenerhebung und Berichterstellung zu verbessern.

Größere Umgebungen können zusätzliche Anforderungen an Arbeitsspeicher, Prozessor und Speicherplatz auf der Festplatte stellen. Es gibt viele Faktoren, die sich auf diese Anforderungen auswirken können. Weitere Informationen erhalten Sie in den Versionshinweisen.

Folgende Betriebssysteme werden für die Komponenten von Enterprise Reporter unterstützt.

HINWEIS: Es wird nicht empfohlen, den Server oder die Konsole auf einem Domänencontroller zu installieren.

- Computer

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012 R2

- Windows Server® Core 2012 R2 Cluster

- Windows Server® Core 2012

- Windows Server® Core 2012 Cluster

- Windows Server® 2008 R2 mit Service Pack 1

- Windows Server® Core 2008 R2 mit Service Pack 1

- Windows Server® Core 2008 R2 mit Service Pack 1 (64 Bit) Cluster

- Windows Server® 2008 mit Service Pack 2 (64 Bit)

- Computer

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® 2008 R2 mit Service Pack 1

- Windows Server® 2008 mit Service Pack 2 (64 Bit)

- Windows® 10

- Windows® 8.1

- Windows® 8 (64 Bit)

- Windows® 7 mit Service Pack 1 (64 Bit)

- Windows Vista® mit Service Pack 2 (64 Bit)

- Computer

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012 R2

- Windows Server® Core 2012 R2 Cluster

- Windows Server® Core 2012

- Windows Server® Core 2012 Cluster

- Windows Server® 2008 R2 mit Service Pack 1

- Windows Server® Core 2008 R2 mit Service Pack 1

- Windows Server® Core 2008 R2 mit Service Pack 1 (64 Bit) Cluster

- Windows Server® 2008 mit Service Pack 2 (64 Bit)

- Funktionale Domänenebenen

-

- Windows Server® 2016 Funktionsebene

- Windows Server® 2012 R2 Funktionsebene

- Windows Server® 2012 Funktionsebene

- Windows Server® 2008 R2 Funktionsebene

- Windows Server® 2008 Funktionsebene

- Windows Server® 2003 R2 Funktionsebene

- Computer

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012

- Windows Server® 2008 R2 mit Service Pack 1

- Windows Server® Core 2008 R2 mit Service Pack 1

- Windows Server® 2008 mit Service Pack 2 (64 Bit und 32 Bit)

- Windows Server® 2003 R2 mit Service Pack 2 (64 Bit)

- Windows Server® 2003 R2 mit Service Pack 2 (64 Bit und 32 Bit)

- Windows® 10

- Windows® 8.1

- Windows® 8 (64 Bit und 32 Bit)

- Windows® 7 mit Service Pack 1 (64 Bit und 32 Bit)

- Windows Vista® mit Service Pack 2 (64-Bit und 32-Bit)

- Windows® XP Professional mit Service Pack 3 (64 Bit und 32 Bit)

- NAS (Network Attached Storage)-Geräte

-

- Dell FluidFS 6.0

- Dell FluidFS 5.0

- NetApp® Filer - Data ONTAP® 8..x – 9.x und höher (Cluster-Modus wird ab Version 8.2 unterstützt)

- EMC Isilon OneFS (Sammlungen erfordern eine sichere Verbindung zu Isilon mit einem gültigen Zertifikat)

- EMC VNX 7.1.47.5 X (Unterstützt durch Sammeln als Windows Server)

- EMC VNX 7.0.35.3 X (Unterstützt durch Sammeln als Windows Server)

- Computer

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012

- Windows Server® 2008 R2 mit Service Pack 1

- Windows Server® Core 2008 R2 mit Service Pack 1

- Windows Server® 2008 mit Service Pack 2 (64 Bit und 32 Bit)

- Windows Server® 2003 R2 mit Service Pack 2 (64 Bit)

- Windows Server® 2003 R2 mit Service Pack 2 (64 Bit und 32 Bit)

- Windows® 10

- Windows® 8.1

- Windows® 8 (64 Bit und 32 Bit)

- Windows® 7 mit Service Pack 1 (64 Bit und 32 Bit)

- Windows Vista® mit Service Pack 2 (64-Bit und 32-Bit)

- Windows® XP Professional mit Service Pack 3 (64 Bit und 32 Bit)

- NAS (Network Attached Storage)-Geräte

-

- Dell FluidFS 6.0

- Dell FluidFS 5.0

- NetApp® Filer - Data ONTAP® 8..x – 9.x und höher (Cluster-Modus wird ab Version 8.2 unterstützt)

- EMC Isilon OneFS (Sammlungen erfordern eine sichere Verbindung zu Isilon mit einem gültigen Zertifikat)

- EMC VNX 7.1.47.5 X (Unterstützt durch Sammeln als Windows Server)

- EMC VNX 7.0.35.3 X (Unterstützt durch Sammeln als Windows Server)

- SQL Serverinstanzen

-

- SQL Server® 2017

- SQL Server® Cluster

- SQL Server® 2016

- SQL Server® 2014

- SQL Server® 2012

- SQL Server® 2008 R2

- SQL Server® 2008 mit Service Pack 2

- SQL Server® 2005 mit Express Service Pack 3

- SQL Server® 2005 mit Service Pack 3

- Exchange-Server

-

- Exchange Online

- Exchange® 2016

- Exchange® 2013

- Exchange® 2010

- Exchange® 2007

- Gemischte Exchange®-Modi (2007–2010, 2010–2013, 2007–2013)

Die folgenden Versionen von Active Roles werden als Ziele von Active Directory Erkennungen unterstützt. Informationen zu Anforderungen an Hardware und Software für Ihre Version von Active Roles finden Sie auf der Active Roles Website:

- Active Roles 7.2.1

- Active Roles 7.1.2

- Active Roles 7.0.4

- Active Roles 7.0.2

- Active Roles 6.9.0

Enterprise Reporter kann für das Senden von Ermittlungsinformationen an folgende Versionen von IT Security Search konfiguriert werden. Informationen zu den Anforderungen an Hardware und Software für Ihre Version von IT Security Search finden Sie auf der IT Security Search Website.

- IT Security Search 11.4

- IT Security Search 11.3

Die folgenden Versionen von SQL Server® werden für die Enterprise Reporter Datenbank unterstützt. Informationen zu den Anforderungen an Hardware und Software für Ihre Version von SQL Server® finden Sie auf der Microsoft® Website:

- SQL Server® 2017

- SQL Server® 2016

- SQL Server® 2014

- SQL Server® 2012

- SQL Server® 2008 R2

- SQL Server® 2008 mit Service Pack 2

- SQL-Cluster und Datenbankspiegelung werden für Ihre Bereitstellung unterstützt, inklusive

- SQL Server® 2016 Always On

- SQL Server® 2014 Always On

- SQL Server® 2012 Always On

- SQL Server Zertifikate verwenden

-

SSL-Verschlüsselung von SQL Server Verbindungen mithilfe von Zertifikaten

Enterprise Reporter kann für eine Verwendung mit einer Instanz von SQL Server® konfiguriert werden. Um die Kommunikation bei der Arbeit mit Enterprise Reporter sicherzustellen, können Daten, die über Verbindungen zum SQL Server gesendet werden, mit einem SSL-Zertifikat verschlüsselt werden.

Gehen Sie wie folgt vor, um die Verschlüsselung zu konfigurieren.

- Mit der Microsoft Management Console (MMC):

- Installieren Sie das Zertifikatraster für den SQL Server® Hostcomputer.

- Importieren Sie das Zertifikat in den SQL Server® Hostcomputer.

- Mit dem SQL Server Configuration Manager:

- Konfigurieren Sie SQL Server® für die Verwendung des Zertifikats.

- Konfigurieren Sie SQL Server®, um eine Verschlüsselung zu erzwingen.

- Starten Sie den SQL Server® Hostcomputer neu.

- Importieren Sie das Zertifikat in allen Enterprise Reporter Computern, die mit dem SQL Server® kommunizieren, beispielsweise:

- Enterprise Reporter Server-Hostcomputer

- Enterprise Reporter Knoten

- Enterprise Reporter Configuration Manager Server-Hostcomputer

- Enterprise Reporter Report Manager Hostcomputer

- Installieren von Enterprise Reporter auf einem Hostcomputer

- Mit der Microsoft Management Console (MMC):

Folgende Software wird für Enterprise Reporter benötigt.

- Microsoft®.NET Framework 4.6

- Microsoft®.NET Framework 4.0 (Vollversion)

- Microsoft®.NET Framework 3.5 Service Pack 1

- Microsoft® Excel® (erforderlich für die Anzeige von Berichten exportiert als Tabellen)

- Microsoft® Excel® 2010

- Microsoft® Excel® 2013

- PowerShell™ 3.0

- Erforderliche Software für Active Roles

-

Um Active Roles-Informationen zu sammeln, muss die folgende Software auf dem Computer installiert sein, auf dem auch Enterprise Reporter Configuration Manager und der Enterprise Reporter-Knoten installiert sind:

- ADSI Provider (die Version muss mit der Active Roles-Version übereinstimmen)

Weitere Informationen und Installationshinweise finden Sie im Active Roles-Schnellstarthandbuch. Folgende weitere Voraussetzungen müssen erfüllt werden:

- Zwischen der Enterprise Reporter-Domäne und der Active Roles-Domäne muss ein Vertrauensverhältnis bestehen.

- Mit den Anmeldedaten für die Active Roles-Entdeckung muss der Zugriff auf die Active Roles-Domäne möglich sein.

- Erforderliche Software für Exchange

-

Um Exchange® 2007-Informationen zu sammeln, müssen folgende weitere Bedingungen erfüllt werden:

- Die Exchange® 2007 Management Tools müssen auf dem Computer installiert sein, auf dem auch der Enterprise Reporter-Knoten installiert ist, und sie müssen sich in derselben Gesamtstruktur befinden wie die 2007 Exchange-Organisation.

- Wir empfehlen Ihnen nachdrücklich, den Computer, auf dem der Enterprise Reporter-Knoten installiert ist, in der Exchange® 2007-Zieldomäne einzurichten.

-

Um Exchange Posteingangs-Ordner zu sammeln, müssen folgende weitere Bedingungen erfüllt werden:

- Impersonation muss in der Exchange-Organisation konfiguriert werden. Konsultieren Sie die Dokumentation zum Exchange Server oder nutzen Sie eine der folgenden Methoden, um Rollenzuteilungen einzustellen.

- Eine Zuteilung kann mittels Powershell vorgenommen werden.

New- ManagementRoleAssignment–

Name: impersonationAssignmentAdministrator-

Rolle: ApplicationImpersonation –Benutzer:Administrator

- Alternativ können Sie mittels der ihr zugeteilten ApplicationImpersonation-Rolle eine Administrator-Rolle erstellen und das erforderliche Konto als Mitglied hinzufügen (oder die ApplicationImpersonation-Rolle einer bereits bestehenden Administrator-Rolle zuteilen).

- Eine Zuteilung kann mittels Powershell vorgenommen werden.

- Impersonation muss in der Exchange-Organisation konfiguriert werden. Konsultieren Sie die Dokumentation zum Exchange Server oder nutzen Sie eine der folgenden Methoden, um Rollenzuteilungen einzustellen.

- Erforderliche Software für OneDrive

-

Um OneDrive-Informationen zu sammeln, ist folgende zusätzliche Software erforderlich:

- Microsoft SharePoint Online Verwaltungsshell

HINWEIS: PowerShell 3.0 und Microsoft SharePoint Online Verwaltungsshell sind auf den Knotenrechnern erforderlich, um Konfigurationseinstellungen von OneDrive zu sammeln.

HINWEIS: Zudem muss eine autorisierte Verbindung zum SharePoint Online-Dienst hergestellt werden, damit die Konfigurationseinstellungen für OneDrive erfolgreich gesammelt werden können. Damit für deinen Mandanten Zugangsinformationen festgelegt werden können, müssen die „LegacyAuthProtocols“-Einstellungen bei deinem Mandanten aktiviert sein. Um diese für Ihren Mandanten festzulegen, führen Sie mithilfe der Microsoft SharePoint Online Verwaltungsshell die folgenden Befehle aus. Diese Aktion muss bei jedem Knotenrechner durchgeführt werden, auf dem die Microsoft SharePoint Online Verwaltungsshell installiert ist.

Set-ExecutionPolicy -Scope Process -ExecutionPolicy RemoteSigned

Import-Module -Name Microsoft.Online.SharePoint.PowerShell

Connect-SPOService -Url "<vollständiger Name des Mandanten>"

Set-SPOTenant -LegacyAuthProtocolsEnable $True

Disconnect-SPOService

- Erforderliche Software für Azure

-

Um Azure-Informationen zu sammeln, ist folgende zusätzliche Software erforderlich:

- Microsoft Azure Active Directory Modul für Windows PowerShell

HINWEIS: Microsoft Azure Active Directory Modul für Windows PowerShell ist auf den Knotenrechnern erforderlich, um Multifaktor-Authentifizierungs-Attribute für Azure-Benutzer zu sammeln.

Die folgenden Services werden für Enterprise Reporter Server und Knoten benötigt.

- Net.TCP Port Sharing

Die folgenden Services müssen zur Datensammlung auf den entdeckten Zielen aktiviert werden.

- Remote-Registrierung

- Windows-Verwaltungsinstrumentation (WMI)

Weitere Informationen erhalten Sie in den Versionshinweisen.

Ressourcen

Verwaltung von Microsoft Plattformen

Vereinfachte Active Directory Verwaltung über eine einzige Konsole

Verlieren Sie den Überblick über Ihre Microsoft Infrastruktur nicht

Gewährleistung und Aufrechterhaltung der IT-Sicherheit und Compliance in Microsoft Umgebungen

IT Integration Best Practices in Mergers & Acquisitions (M&A)

Merger and acquisition (M&A) activity, which can help organizations expand their customer base, diversify their products and services and acquire new technology to stay competitive, all begin with IT integration.

OneDrive for Business Security and Monitoring

Explore the native options for configuring, securing and auditing your OneDrive for Business environment, and their limitations.

Protecting Data in the Healthcare Industry

This white paper discusses best practices to prevent healthcare data breaches — focused on implementing appropriate strategies, policies, processes, training and cybersecurity defenses — that can mitigate much of the risk that healthcare organizations fac

A Practical Guide for GDPR Compliance

In this white paper, we provide a checklist for complying with EU GDPR compliance requirements.

Active Directory Vulnerabilities and Mitigation Tactics

Explore Active Directory security vulnerabilities and ways to mitigate risk of insider threats.

- Weitere Ressourcen

- Communitys

- Veranstaltungen und Demos

- Weiterführende Dokumente

- Videos

Nächster Schritt

Ähnliche Produkte

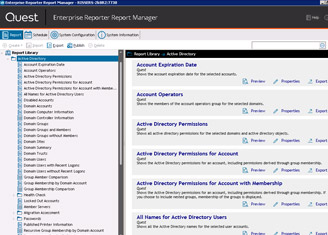

Enterprise Reporter for Active Directory

Änderungsverlaufsprüfungen, Sicherheitsanalysen und Projektplanung mit aussagefähigen Berichten

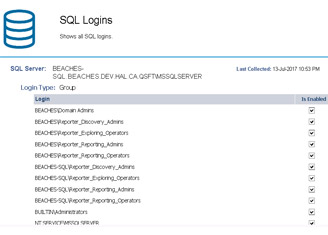

Enterprise Reporter for SQL Server

Änderungsverlaufsprüfungen, Sicherheitsanalysen und Projektplanung mit aussagefähigen Berichten

Enterprise Reporter for Windows Servers

Änderungsverlaufsprüfungen, Sicherheitsanalysen und Projektplanung mit aussagefähigen Berichten

Support und Services

Produkt-Support

Unsere Self-Service-Tools helfen Ihnen bei der Installation und Konfiguration Ihres Produkts sowie bei der Fehlerbehebung.

Support-Angebote

Finden Sie jetzt die richtige Support-Stufe für die individuellen Anforderungen Ihrer Organisation!

Dienstleistungen

Durchsuchen Sie unsere breite Palette an Service-Angeboten. Unsere Services können entweder vor Ort oder remote bereitgestellt werden, ganz nach Ihren individuellen Anforderungen.