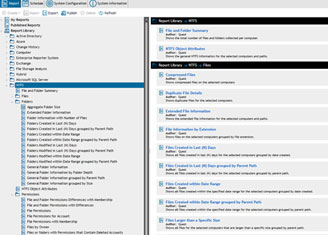

Enterprise Reporter for File Storage Analysis

Introducción al Enterprise Reporter for File Storage Analysis

Realice fácilmente la planificación sobre la capacidad con el análisis eficiente del almacenamiento de archivos y la generación de informes.

Enterprise Reporter for File Storage Analysis es una solución escalable para el análisis, los informes y la administración de la capacidad de almacenamiento y asignación en diversos dispositivos, incluidos los servidores de archivos de Windows, el almacenamiento adjunto en red (NAS) y las redes de área de almacenamiento (SAN). Las herramientas de informes predefinidas y personalizables facilitan la planificación de la capacidad y el análisis previo a la migración, y garantizan el cumplimiento de las políticas de almacenamiento. Como resultado, las empresas pueden ser proactivas en cuanto a los requisitos de almacenamiento, pueden aumentar la productividad del área de TI y gastar el dinero limitado del presupuesto más sabiamente.

Proteja el resto de su entorno híbrido de Microsoft al ampliar la visibilidad en todo el entorno local con Enterprise Reporter Suite.

Características

Preparación de proyectos de migración y consolidación

Prepárese para los proyectos de consolidación y migración del almacenamiento al identificar y excluir de la migración los archivos que no se usan, los archivos huérfanos o que infringen alguna política de uso del almacenamiento.

Informes de uso

Inspeccione la ubicación y el uso de los recursos de almacenamiento de archivos por servidor, recurso compartido, usuario propietario y tipo de contenido. Utilice esta información para cumplir las políticas o para las devoluciones de gastos del departamento.

Planificación de capacidad y alertas

Planifique el crecimiento futuro del almacenamiento sobre la base de las tendencias históricas y las predicciones. Obtenga una notificación cuando el espacio libre en los archivadores de red y en los servidores de archivos de Windows alcancen los límites que usted especifique.

Recopilación de datos escalable

Escale a entornos de almacenamiento de cualquier tamaño. Programe las recopilaciones durante los horarios que no sean pico para minimizar el impacto de la recopilación de datos en el rendimiento de la red y el servidor, y aproveche la arquitectura distribuida de recopilación para el equilibrio de carga.

Informes personalizables

Realice análisis de datos de manera eficiente y eficaz, y cumpla con las necesidades de información únicas de su empresa mediante el uso de informes predefinidos o mediante la creación de informes nuevos con atributos adicionales. Personalice los informes con filtrado avanzado y elija múltiples formatos, entre ellos, PDF, HTML, MHT, RTF, XLS, XLSX, CSV, texto e imágenes.

Flujos de informes automatizados

Asegúrese de que las partes interesadas obtengan los informes que necesitan en el momento adecuado con generación de informes automatizada y programas de distribución flexibles.

Presentación

Análisis de almacenamiento de archivos

Detalle del servidor

Usuario y almacenamiento disponible

Consumo de archivos

Especificaciones

- Memoria

-

- Mínima: 16 GB de RAM

- Recomendada: 16 GB de RAM

- Procesador

-

- Multiprocesador Intel o AMD de 2 GHz (con 2 núcleos como mínimo)

- Procesador de 64 bits

- Espacio en el disco duro

-

Los requisitos de espacio en disco varían según los componentes de Enterprise Reporter que instale:

- Servidor: 10 GB

- Administrador de configuración: 2 GB

- Nodo de detección: 10 GB para archivos instalados, además de espacio adicional (de 10 GB a 100 GB) para el procesamiento de detecciones. El espacio necesario varía según la cantidad de datos recopilados.

- Administrador de informes: 10 GB

- El tamaño de la base de datos varía según la cantidad de datos recopilados.

- El recurso compartido de archivos que usa para la ubicación de datos compartidos requerirá espacio para el almacenamiento de datos recopilados. El espacio necesario varía según la cantidad de datos recopilados.

- Tamaño del disco total si todos los componentes están en el mismo sistema: 100 GB

- Memoria

-

- Mínima: 16 GB de RAM

- Recomendada: 16 GB de RAM

- Procesador

-

- Multiprocesador Intel o AMD de 2 GHz (con 4 núcleos como mínimo)

- Procesador de 64 bits

- Espacio en el disco duro

-

100 GB o más para entornos más grandes

La base de datos Enterprise Reporter es la ubicación de almacenamiento de todos los datos recopilados para la generación de informes. Como tal, el espacio que se necesita en el disco duro está directamente relacionado con la cantidad de datos que se recopilan. La herramienta Database Size Estimator que se envía con Enterprise Reporter puede ayudar a determinar el espacio que se necesitará.

El rendimiento de SQL Server se necesita para insertar los datos en las tablas de base de datos y para consultar dichos datos con el fin de generar informes. Para mejorar el rendimiento de la recopilación de datos o generación de informes, tenga en cuenta mejorar la memoria y el procesador de SQL server.

Entornos más grandes podrían tener requisitos adicionales de memoria, procesador y espacio en el disco duro. Hay muchos factores que pueden afectar estos requisitos. Para obtener información adicional consulte las notas de la versión.

Los siguientes sistemas operativos cuentan con soporte para los componentes de Enterprise Reporter.

NOTA: Se recomienda que el servidor o la consola no estén instalados en una controladora de dominio.

- Equipos

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012 R2

- Clúster de Windows Server® Core 2012 R2

- Windows Server® Core 2012

- Clúster de Windows Server® Core 2012

- Windows Server® 2008 R2 con Service Pack 1

- Windows Server® Core 2008 R2 con Service Pack 1

- Clúster de Windows Server® Core 2008 R2 con Service Pack 1 (64 bits)

- Windows Server® 2008 con Service Pack 2 (de 64 bits)

- Equipos

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® 2008 R2 con Service Pack 1

- Windows Server® 2008 con Service Pack 2 (de 64 bits)

- Windows® 10

- Windows® 8.1

- Windows® 8 (de 64 bits)

- Windows® 7 con Service Pack 1 (de 64 bits)

- Windows Vista® con Service Pack 2 (de 64 bits)

- Equipos

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012 R2

- Clúster de Windows Server® Core 2012 R2

- Windows Server® Core 2012

- Clúster de Windows Server® Core 2012

- Windows Server® 2008 R2 con Service Pack 1

- Windows Server® Core 2008 R2 con Service Pack 1

- Clúster de Windows Server® Core 2008 R2 con Service Pack 1 (64 bits)

- Windows Server® 2008 con Service Pack 2 (de 64 bits)

- Niveles funcionales de dominio

-

- Nivel funcional de Windows Server® 2016

- Nivel funcional de Windows Server® 2012 R2

- Nivel funcional de Windows Server® 2012

- Nivel funcional de Windows Server® 2008 R2

- Nivel funcional de Windows Server® 2008

- Nivel funcional de Windows Server® 2003 R2

- Equipos

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012

- Windows Server® 2008 R2 con Service Pack 1

- Windows Server® Core 2008 R2 con Service Pack 1

- Windows Server® 2008 con Service Pack 2 (de 64 bits y 32 bits)

- Windows Server® 2003 R2 con Service Pack 2 (64 bits)

- Windows Server® 2003 R2 con Service Pack 2 (de 64 bits y 32 bits)

- Windows® 10

- Windows® 8.1

- Windows® 8 (de 64 bits y 32 bits)

- Windows® 7 con Service Pack 1 (de 64 bits y 32 bits)

- Windows Vista® con Service Pack 2 (de 64 bits y 32 bits)

- Windows® XP Professional con Service Pack 3 (de 64 bits y 32 bits)

- Dispositivos de almacenamiento adjunto en red (NAS)

-

- Dell FluidFS 6.0

- Dell FluidFS 5.0

- Archivador NetApp®: Data ONTAP® 8.x-9.x y superior (el modo de clúster cuenta con soporte a partir de la versión 8.2)

- EMC Isilon OneFS (Las recopilaciones requieren de una conexión segura a Isilon con un certificado válido)

- EMC VNX 7.1.47.5 X (Cuenta con soporte al recopilar como un servidor de Windows)

- EMC VNX 7.0.35.3 X (Cuenta con soporte al recopilar como un servidor de Windows)

- Equipos

-

- Windows Server® 2016

- Windows Server® 2012 R2

- Windows Server® 2012

- Windows Server® Core 2012

- Windows Server® 2008 R2 con Service Pack 1

- Windows Server® Core 2008 R2 con Service Pack 1

- Windows Server® 2008 con Service Pack 2 (de 64 bits y 32 bits)

- Windows Server® 2003 R2 con Service Pack 2 (64 bits)

- Windows Server® 2003 R2 con Service Pack 2 (de 64 bits y 32 bits)

- Windows® 10

- Windows® 8.1

- Windows® 8 (de 64 bits y 32 bits)

- Windows® 7 con Service Pack 1 (de 64 bits y 32 bits)

- Windows Vista® con Service Pack 2 (de 64 bits y 32 bits)

- Windows® XP Professional con Service Pack 3 (de 64 bits y 32 bits)

- Dispositivos de almacenamiento adjunto en red (NAS)

-

- Dell FluidFS 6.0

- Dell FluidFS 5.0

- Archivador NetApp®: Data ONTAP® 8.x-9.x y superior (el modo de clúster cuenta con soporte a partir de la versión 8.2)

- EMC Isilon OneFS (Las recopilaciones requieren de una conexión segura a Isilon con un certificado válido)

- EMC VNX 7.1.47.5 X (Cuenta con soporte al recopilar como un servidor de Windows)

- EMC VNX 7.0.35.3 X (Cuenta con soporte al recopilar como un servidor de Windows)

- Instancias de SQL Server

-

- SQL Server® 2017

- Clústeres de SQL Server®

- SQL Server® 2016

- SQL Server® 2014

- SQL Server® 2012

- SQL Server® 2008 R2

- SQL Server® 2008 con Service Pack 2

- SQL Server® 2005 con Express Service Pack 3

- SQL Server® 2005 con Service Pack 3

- Servidores de Exchange

-

- Exchange Online™

- Exchange® 2016

- Exchange® 2013

- Exchange® 2010

- Exchange® 2007

- Modos combinados de Exchange® (2007-2010, 2010-2013, 2007-2013)

Las siguientes versiones de Active Roles tienen soporte como destinos de detecciones de Active Directory. Vea el sitio web de Active Roles a fin de conocer los requisitos de hardware y software para su versión de Active Roles:

- Active Roles 7.2.1

- Active Roles 7.1.2

- Active Roles 7.0.4

- Active Roles 7.0.2

- Active Roles 6.9.0

Enterprise Reporter puede configurarse para enviar información de detección a las siguientes versiones de sistemas de IT Security Search. Vea el sitio web de IT Security Search a fin de conocer los requisitos de software y hardware para su versión de IT Security Search.

- IT Security Search 11.4

- IT Security Search 11.3

Las siguientes versiones de SQL Server® tienen soporte para la base de datos de Enterprise Reporter. Vea el sitio web de Microsoft® a fin de conocer los requisitos de hardware y software para su versión de SQL Server®:

- SQL Server® 2017

- SQL Server® 2016

- SQL Server® 2014

- SQL Server® 2012

- SQL Server® 2008 R2

- SQL Server® 2008 con Service Pack 2

- Se soporta la replicación de base de datos y clústeres de SQL para su implementación, que incluye:

- SQL Server® 2016 Always On

- SQL Server® 2014 Always On

- SQL Server® 2012 Siempre disponible

- Usar certificados de SQL Server

-

Cifrado SSL de conexiones de SQL Server que usan certificados

Enterprise Reporter puede configurarse para que funcione con una instancia de SQL Server®. Para proteger las comunicaciones mientras se trabaja con Enterprise Reporter, los datos que se envían a través de conexiones con SQL Server pueden cifrarse mediante un certificado de SSL.

Los pasos que se requieren para configurar este cifrado son los siguientes.

- Usar Microsoft Management Console (MMC):

- Instalar el complemento de los certificados para el equipo host de SQL Server®

- Importar el certificado para el equipo host de SQL Server®

- Usar el administrador de configuración de SQL Server:

- Configurar SQL Server® para usar el certificado

- Configurar SQL Server® para forzar el cifrado

- Reiniciar el equipo host de SQL Server®

- Importar el certificado para todos los equipos de Enterprise Reporter que necesitarán comunicarse con SQL Server®, por ejemplo, los siguientes:

- Equipo host del servidor de Enterprise Reporter

- Nodos de Enterprise Reporter

- Equipo host del administrador de configuración de Enterprise Reporter

- Equipo host del administrador de informes de Enterprise Reporter

- Instale Enterprise Reporter en un equipo host

- Usar Microsoft Management Console (MMC):

Se requiere el siguiente software para Enterprise Reporter.

- Microsoft®.NET Framework 4.6

- Microsoft®.NET Framework 4.0 (versión completa)

- Microsoft®.NET Framework 3.5 Service Pack 1

- Microsoft® Excel® (requerido para ver los informes exportados como hojas de cálculo)

- Microsoft® Excel® 2010

- Microsoft® Excel® 2013

- PowerShell™ 3.0

- Software requerido para Active Roles

-

Para recopilar información de Active Roles, se requiere contar con el siguiente software en el equipo donde se instale el Administrador de configuración de Enterprise Reporter y en el que se instale el nodo de Enterprise Reporter:

- Proveedor ADSI (la versión debe coincidir con la de Active Roles)

Para obtener más información y las instrucciones de instalación, vea la Guía de inicio rápido de Active Roles. Se deben tener en cuenta las siguientes consideraciones:

- Debe haber una relación de confianza entre el dominio de Enterprise Reporter y el de Active Roles.

- Las credenciales utilizadas para la detección de Active Roles deben proveer acceso al dominio de esta plataforma.

- Software requerido de Exchange

-

Para recopilar información de Exchange® 2007, se deben tener en cuenta las siguientes consideraciones:

- Se deben instalar las herramientas de administración de Exchange® 2007 en el equipo donde se instale el nodo de Enterprise Reporter, y deben estar en el mismo bosque que la Organización de Exchange 2007.

- Se recomienda encarecidamente ubicar el equipo en el que se instale el nodo de Enterprise Reporter dentro del dominio de destino de Exchange® 2007.

-

Para recopilar carpetas de las casillas de correo de Exchange, se deben tener en cuenta las siguientes consideraciones adicionales:

- Se debe configurar la suplantación en la organización de Exchange. Consulte el documento de Exchange Server o utilice el siguiente método para configurar las asignaciones de roles.

- Se puede utilizar Powershell para agregar una asignación

Nueva- AsignaciónDeRolDeAdministración–

Nombre: AdministradorDeAsignacionesDeSuplantación-

Rol: SuplantaciónDeLaAplicación –Usuario:Administrador

- Del mismo modo, puede crear un rol de administrador con el rol SuplantaciónDeLaAplicación asignado a este y agregar la cuenta requerida como miembro (o asignar el rol SuplantaciónDeLaAplicación a un rol de administrador existente)

- Se puede utilizar Powershell para agregar una asignación

- Se debe configurar la suplantación en la organización de Exchange. Consulte el documento de Exchange Server o utilice el siguiente método para configurar las asignaciones de roles.

- Software requerido de OneDrive

-

Para recopilar información de OneDrive, se requiere el siguiente software adicional:

- Microsoft SharePoint Online Management Shell

NOTA: Se requieren PowerShell 3.0 y Microsoft SharePoint Online Management Shell en los equipos de nodos para recopilar los ajustes de configuración de OneDrive.

NOTA: Además, se debe establecer una conexión autorizada al servicio de SharePoint Online para recopilar con éxito los ajustes de configuración de OneDrive. Para que su propietario reciba credenciales específicas, la configuración “LegacyAuthProtocols” (protocolos de autorización heredados) debe estar habilitada en su propietario. Para habilitar esto en su propietario, ejecute los siguientes comandos utilizando Microsoft SharePoint Online Management Shell. Esta acción se debe llevar a cabo en cualquier equipo de nodo que tenga instalado Microsoft SharePoint Online Management Shell.

Set-ExecutionPolicy -Scope Process -ExecutionPolicy RemoteSigned (Establecer-Política de ejecución-Proceso de alcance-Política de ejecución-Firmado-Desde un equipo remoto)

Import-Module -Name (Importar-Módulo-Nombre Microsoft.En línea.SharePoint.PowerShell) Microsoft.Online.SharePoint.PowerShell

Connect-SPOService -Url (Conectar-Servicio de SPO-Url) "<nombre completo del propietario>"

Set-SPOTenant -LegacyAuthProtocolsEnable $True (Establecer-Propietario de SPO-Protocolos de autorización heredados-Habilitar $Verdadero)

Disconnect-SPOService (Desconectar-Servicio de SPO)

- Software requerido de Azure

-

Para recopilar información de Azure, se requiere el siguiente software adicional:

- Módulo de Microsoft Azure Active Directory para Windows PowerShell

NOTA: Se requiere el Módulo de Microsoft Azure Active Directory para Windows PowerShell en los equipos de nodo para recopilar atributos de autenticación multifactor de los usuarios de Azure.

Los siguientes servicios se requieren en el servidor y los nodos de Enterprise Reporter.

- Uso compartido de puerto Net.TCP

Los siguientes servicios deben habilitarse en los destinos de detección para las recopilaciones.

- Registro remoto

- Instrumental de administración de Windows (WMI)

Para obtener más información, consulte las notas de la versión.

Recursos

Administración de plataformas de Microsoft

Administración simplificada de Active Directory desde una única consola

IT Integration Best Practices in Mergers & Acquisitions (M&A)

Merger and acquisition (M&A) activity, which can help organizations expand their customer base, diversify their products and services and acquire new technology to stay competitive, all begin with IT integration.

OneDrive for Business Security and Monitoring

Explore the native options for configuring, securing and auditing your OneDrive for Business environment, and their limitations.

Protecting Data in the Healthcare Industry

This white paper discusses best practices to prevent healthcare data breaches — focused on implementing appropriate strategies, policies, processes, training and cybersecurity defenses — that can mitigate much of the risk that healthcare organizations fac

A Practical Guide for GDPR Compliance

In this white paper, we provide a checklist for complying with EU GDPR compliance requirements.

Active Directory Vulnerabilities and Mitigation Tactics

Explore Active Directory security vulnerabilities and ways to mitigate risk of insider threats.

Enhancing Active Directory Security and Lateral Movement Security

Limit lateral movement by attackers inside your network with these best practices and Quest solutions.

- Más recursos

- Comunidades

- Documentos de investigación

- Videos

Dé el próximo paso.

Productos relacionados

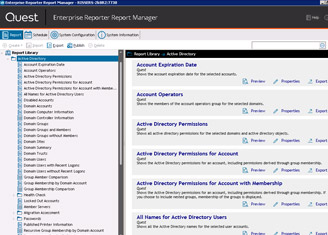

Enterprise Reporter for Active Directory

Realice las auditorías del historial de cambio, las evaluaciones de seguridad y la planificación del proyecto con una generación de informes reveladora.

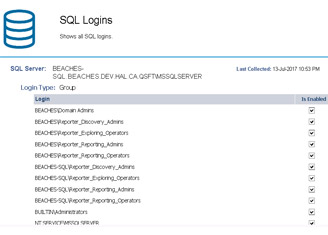

Enterprise Reporter for SQL Server

Realice las auditorías del historial de cambio, las evaluaciones de seguridad y la planificación del proyecto con una generación de informes reveladora.

Enterprise Reporter for Windows Servers

Realice las auditorías del historial de cambio, las evaluaciones de seguridad y la planificación del proyecto con una generación de informes reveladora.

Soporte y servicios

Soporte de productos

Las herramientas de autoservicio lo ayudarán a instalar, configurar y solucionar los problemas de su producto.

Ofertas de soporte

Encuentre el nivel adecuado de soporte que se adapte a las necesidades únicas de su empresa.

Servicios profesionales

Busque a partir de una amplia gama de ofertas de servicios de Dell Software disponibles, ofrecidas in situ o de forma remota y que mejor se ajusten a sus necesidades.